باج افزار چیست؟

چه اطلاعاتی در رایانه خود دارید؟ ایمیل های مهم، پرونده های محرمانه شرکت یا عکس های قدیمی فرزندانتان؟ در طول زندگی، اطلاعات حساس شخصی یا کسب و کارتان در حافظه رایانه شما جمع می شوند، این همان چیزی است که شما را در برابر باج خواهی آسیب پذیر می کند. اگر در صفحه مانیتور خود به جای صفحه همیشگی ناگهان فقط یک جمجمه یا نامه باج خواهی ظاهر شود، احتمالاً با باج افزار روبرو هستید.

باج افزار (“Ransomware“) به چه معناست؟

باج افزار (“Ransomware”) دقیقاً همان چیزی را که در عبارت بیان میکند انجام می دهد: باج افزار اطلاعات سیستمها را برای دریافت باج، نزد خود نگه می دارد. گاهی اوقات کارشناسان از رمزگذاری Trojans نیز صحبت می کنند: این نوع باج افزار اطلاعات کاربر را رمزگذاری می کند و بر اساس نحوه عملکرد باج افزار با نام دیگری ظاهر میشود که به عنوان یک برنامه قانونی مبدل شود. با این راه به طور پنهانی وارد سیستم میشود و ناگهان کاربر با وحشت متوجه می شود که رایانه قفل شده است.

چگونه انواع مختلف باج افزارها را از یکدیگر تشخیص دهیم؟

به طور کلی ، دو نوع باج افزار وجود دارد: قفل صفحه و رمزگذار فایل

- قفل کننده های صفحه نمایش، صفحه را قفل می کنند.

- در حقیقت رمزنگارهای Trojans با رمزگذاری اطلاعات رایانه، از کودکان، فایلهای متنی و پوشه های مهم به عنوان گروعکس می گیرند. به همین دلیل است که کارشناسان از این نوع باج افزار “encryption Trojans” نیز نام می برند.

باج افزار چگونه خود را به ما نشان میدهد؟

به طور کلی اولین چیزی که کاربر از باج افزار می بیند صفحه قفل شده یا یادداشت باج خواهی غیر قابل حذف میباشد. برخی از انواع باج افزارها دارای دوره نهفتگی هستند، به این معنی که کابر زمانی متوجه باج افزار و اثرات مخرب آن می شود که دیگر به یاد نمی آورد که چه زمانی و کجا حمله باج افزار اتفاق افتاده است.

در حالت ایده آل، بدافزار می تواند توسط یک اسکنر ویروس شناسایی شود و به عنوان یک نتیجه اسکن مثبت ظاهر شود. با این حال ، افرادی که هیچ آنتی ویروسی نصب نکرده اند زمانی که دیگر دیر شده متوجه باج افزار می شوند. از آنجا که بسیاری از باج افزارها بعد از اجرای عملکرد مخرب دوباره خود را پاک می کنند، برای نرم افزار امنیتی شناسایی نرم افزارهای مخرب یک چالش واقعی است و تنها چیزی که کاربر کامپیوتر از باج افزار می بیند پنجره تقاضای پرداخت است که قابل حذف نیست.

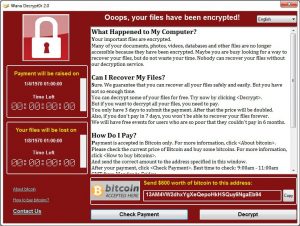

نمونههایی از حمله باج افزارها همراه با تصویر

Wannacry

در ساعت های ابتدایی روز 12 می سال 2017، حمله بزرگ و وحشتناکی متشکل از آخرین نسخه باج افزار Wannacy شبکه ها و بسیاری از رایانه ها را در بر گرفت. در اسپانیا یک بخش تجهیزات ارتباطاتی بزرگ مورد حمله قرار گرفت. یک سرور داخلی در Telefonica که یک شبکه ارتباطی برای خطوط موبایل در آلمان است نیز آلوده شد. تنها راه جلوگیری و متوقف کردن آن این بود که کاربران به سرعت سیستم های خود را خاموش کرده و VPN خود را به سرعت قطع کنند. بر طبق گزارش روزنامه اسپانیایی تعدادی از شرکت های تاسیساتی به وسیله این موج آلوده شدند که بر اساس بسیاری از گزارش ها این آلودگی ها در روسیه به مراتب بیشتر بود.

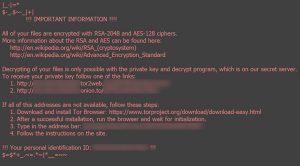

petya

Petya زمانی که یک کاربر بی اطلاع یک فایل در dropbox را باز می کند، شیوع پیدا می کند (منتشر می شود). در یک سری از مواقع petya در یک فایل dropbox پنهان می ماند تا زمانی که بتواند کار خود را شروع کند. این رایج ترین روش و تکنیک petya است که توسط آن کاربر را برای بارگیری petya فریب می دهد. هنگامی که کاربر بر روی فایل بارگیری شده کلیک می کند این اجازه را به prtya می دهد که شروع به کار کند و در کل سیستم پخش شود. بنابراین petya برای شروع به کار به نوعی متکی به کمک کاربر است. بر خلاف locky، petya فایل ها را رمزگذاری نمی کند اما دسترسی به اطلاعات را مسدود می کند. بدین ترتیب کامپیوتر نمیداند که اگر فایل ها بر روی سیستم موجود باشند کدام یک از فایلها، فایل دروغی است.

Locky

یک نمونه معروف از رمزنگارها Locky میباشد که ویندوز و رایانه های اپل بیشماری را در فوریه سال 2016 در آلمان مورد حمله قرار داد. با این حال چند نمونه از Locky در آمریکا نیز یافت شد. مجرمان با رمزگذاری مدارک پزشکی دو بیمارستان در آمریکا حدود 000/15 یورو به دست آوردند. طبق گزارش رسانهها، بیمارستانهای آلمان نیز توسط بدافزار Trojans مورد حمله قرار گرفتند.

حفاظت از اطلاعات تا چه اندازه برای کاربران اهمیت دارد؟

30% از کاربران در سراسر جهان هرگز سیستم خود را پشتیبان گیری نکرده اند.

منبع: World Backup Day

61% از شرکت کنندگان در نظرسنجی از از دست دادن عکس و فیلم شخصی خود می ترسند.

منبع: Survey Acronis

51% از کاربران برای ذخیره اطلاعات خود از هارد خارج از سیستم استفاده می کنند.

چگونه ممکن است باج افزار را بارگیری کنیم؟

نکته جالب در مورد باج افزارها این است که مانند اکثرTrojan ها خود را در پشت پیوندها یا پوشه های بی ضرر پنهان می کنند. به عنوان مثال Trojan Petya هنگام باز کردن Dropbox توسط کاربران ناآگاه، خود را توزیع می کند و کاربر با انجام این کار بدافزار را بارگیری می کند. اگر او بر روی پرونده بارگیری شده در رایانه شخصی خود کلیک کند، پرونده را اجرا می کند، پسPetya در سیستم شروع به توزیع خود می کند. بنابراین Petya به کمک کاربر که معتقد است در حال باز کردن یک پرونده استاندارد است باج افزار را نصب میکند.

این بدان معنی است که مسیر توزیع Trojan با بدافزارهای دیگر تفاوتی ندارد. این پرونده ها اغلب از طریق یک وب سایت دستکاری شده، لینک در ایمیل یا پیام در یک شبکه اجتماعی به رایانه وارد می شوند، حنی بعضی اوقات مجرمان ایمیل هایی ارسال می کنند که حاوی یک یادآوری یا فاکتور است. در حقیقت بدافزارها در پوشه های پیوست به جای اطلاعات مهم پنهان شده اند.

باج افزار از چه زمانی وجود دارد؟

تهدید کاربران رایانه موضوع جدیدی نیست. اولین باج افزار در سال 1989، به نام دیسک Trojan AIDS منتشر شد، در آن زمان از طریق دیسک توزیع می شد. جیوزف پاپ ، زیست شناس تکاملی و فارغ التحصیل دانشگاه هاروارد ، 20 هزار دیسک آلوده را با عنوان “اطلاعات مربوط به ایدز – دیسک مقدماتی” برای شرکت کنندگان در کنفرانس بین المللی ایدز سازمان بهداشت جهانی ارسال کرد و به این شکل باج افزار را در کامپیوترهای آنها اجرا کرد. پس بدافزار جایگزین یک فایل در سیستم (autoexec.bat) شد و به این صورت رمزگذاری دیسک سخت را آغاز کرد. برای دسترسی دوباره به اطلاعات، قربانیان مجبور شدند 189 دلار آمریکا به شرکتی به نام PC Cyborg در پاناما ارسال کنند. به همین دلیل اولین باج افزار به PC Cyborg Trojan نیز معروف بود.

زمانی که باج افزار وارد راینه می شود دقیقاً چه اتفاقی می افتد؟

کلیک بر روی لینک در یک ایمیل یا Dropbox باعث بارگیری و نصب باج افزار می شود. این روش رمزگذاری Trojan Petya نام دارد که در بهار 2016 با موفقیت، بسیاری از رایانه ها را آلوده کرده است.

Petya کامپیوتر را مجبور به راه اندازی مجدد کرده و سپس یک روال بارگیری مخرب را جایگزین راه اندازی اصلی (MBR) می کند. سپس زمانی که سیستم شروع به راه اندازی جدید می کند، کاربر گمان می کند که ساختار سیستم در حال بررسی است، به عنوان مثال بررسی پس از خرابی سیستم. پتیا خود داده را رمزگذاری نمی کند و فقط آن را برای کاربر غیرقابل دسترس می کند. رایانه دیگر نمی تواند پرونده ها را تشخیص دهد و حتی نمی تواند تشخیص دهد که آیا هنوز پرونده ها در آنجا وجود دارند یا خیر. در ادامه پس از شروع مجدد اجباری دیگر، صفحه قفل همراه با درخواست باجگیران ظاهر می شود. در بسیاری از انواع باج افزارها، رمزگشایی فایلها بدون پرداخت هزینه دشوار است. با این حال ، پتیا رمزگشایی شده است و دیگر کسی نیاز به پرداخت هزینه برای رمزگشایی مجدد داده های خود ندارد.

چگونه می توانیم از خودمان در برابر باج افزارها محافظت کنیم؟

پشتیبان گیری: بهترین راه محافظت در برابر باج افزار، انجام پشتیبان گیری منظم است. اطلاعات باید در محیطی جدا از سیستم ذخیره شوند. اگر از یک دیسک سخت خارجی نسخه پشتیبان تهیه می کنید، پس از پشتیبان گیری آن را حذف کنید و مطمئن شوید که این محیط ذخیره سازی آفلاین است مگر اینکه نیازی به آن باشد. با پشتیبان گیری منظم می توانید اطمینان حاصل کنید که در صورت آلودگی باج افزار هیچ داده ای را از دست نمی دهید و به راحتی می توانید سیستم خود را بازیابی کنید. هنگام انجام این کار، که از یک محیط ایمن مانند CD که نمی تواند آلوده شود استفاده کنید.

سیستم عامل: سیستم عامل شما باید به طور منظم به روز شود. به این ترتیب امنیت شما بیشتر از قبل برقرار میشود. این طریقه محافظت در مورد مرورگر شما و هر نرم افزار دیگری که بر روی سیستم شما نصب شده اعمال می شود.

محافظت از مرورگر: محافظت از مرورگر برای محافظت شما در برابر اسکریپت های خطرناک و بارگیری ناخواسته بدافزار، مفید است.

محافظت در برابر ایمیل: ایمیل های جعلی را می توانید از طریق نرم افزار امنیتی در صندوق ورودی خود ایمن کنید. به این ترتیب ، ایمیل ها دیگر آلوده میشوند. نرم افزار آنتی ویروس، بدافزارهایی مانند Trojans را شناسایی و حذف می کند.

پاک کننده باج افزار: یک راهکار نرم افزاری در برابر قفل کنندههای صفحه وجود دارد که به شما کمک می کند صفحه قفل و تهدیدهایی مانند آن را از بین ببرید.

حساب کاربری: اگر کاربر به جای حساب کاربری با حساب مهمان در سامانهها وارد شود، می تواند از بروز ویروس جلوگیری کند. اگرچه حساب مهمان از حقوق کمتری برخوردار است اما باج افزار نمی تواند به سیستم نفوذ کند و در حالت ایده آل، سیستم آسیبی نخواهد دید.

آیا در صورت پرداخت باج، مجرمان اطلاعات ما را رمزگشایی می کنند؟

در معامله با مجرمان همیشه احتیاط و بدبینی توصیه می شود. بسیاری از جنایتکاران علاقه ای به بازی جوانمردانه ندارند و حتی برخی از آنها اصلا برای رمزگشایی برنامه ریزی نکرده اند. تجربه اثبات کرده است هر شخصی که نسخه پشتیبان تهیه نکرده باشد، پس از آلوده شدن رایانه با باج افزار اطلاعات خود را از دست می دهد. از این رو چیزی که می توان از فیلم های اکشن آموخت این است که با باجگیران مذاکره نکنید.

دفتر امنیت اطلاعات فدرال آلمان (BSI) توصیه می کند که درخواست های باجگیران را پیگیری نکنید. هیچ کس نباید امیدوار باشد که جنایتکاران منصف باشند. همچنین، هر کسی که به باجگیران از طریق کارت اعتباری پول پرداخت کند، حساب خود را به یک فروشگاه سلف سرویس تبدیل می کند. باجگیر بارها می تواند برای انتشار داده ها پول بیشتری طلب کند. حتی اگر در ابتدا به نظر برسد که به قول خود عمل کرده ولی دوباره میتواند اطلاعات را منتشر کند. بنابراین، پرداخت باج در هر صورت یک خطر است.

در صورت رضایت جهت پرداخت باج، چه عواملی را باید رعایت کنیم؟

اگر می خواهید با وجود همه هشدارها هزینه درخواستی باجگیران را پرداخت کنید، نباید هیچ یک از اجزای سازنده باج افزار را از رایانه شخصی خود حذف کنید. بسته به شرایط، ممکن است این قفل باشد که شما باید پس از پرداخت، کلید دریافتی خود را در آن قرار دهید. بدون قفل، کد رمزگشایی غیرقابل استفاده است و داده های شما رمزگذاری و غیر قابل بازیابی می شوند. علاوه بر این، میتواند برای موفقیت مقامات در حمله به مجرمان اینترنتی همچنین رمزگشایی و کمک به افراد آسیب دیده امری مهم باشد و افراد بتوانند بدون پرداخت هزینه، اطلاعات خود را بازیابی کنند. پس اطلاعات موجود در اجزای سازنده باج افزار برای کشف کلید بازیابی مورد نیاز است.

اگر در صورت دریافت کلید قادر به رمزگشایی فایل های خود نبودید، باید بلافاصله باج افزار را از رایانه خود پاک کنید. هرگز نباید این واقعیت را فراموش کنید که جنایتکاران به هیچ وجه نسبت به شما احساس مسئولیت نمی کنند و ممکن است پول و داده خود را از دست داده باشید. همچنین به شما توصیه می شود تا حد امکان از درخواست جنایتکاران پیروی نکنید. زیرا اگر کسی به آنها پول ندهد، توزیع باج افزار دیگر برای مجرمان ارزش نخواهد داشت.

چگونه می توان باج افزار را حذف کرد؟

اگر با وجود تمام تلاش خود باز هم قربانی حمله باج افزار شده اید. فقط یک چیز به شما کمک می کند: حذف بدافزار از رایانه. قابل اطمینان ترین و کاملترین روش حذف باج افزار، بازگرداندن سیستم به تنظیمات کارخانه است. قبل از انتخاب این گزینه باید بدانید که پس از این کار تمام اطلاعات موجود در رایانه به طور کامل از بین می روند. اما اگر به طور منظم پشتیبان گیری سیستم انجام داده باشید، می توانید اطلاعات سیستم خود را به زمان قبل از وقوع حمله بازگردانید. پس آخرین نسخه پشتیبان خود را پیدا کنید. هنگام انجام این کار ، باید اطمینان حاصل کنید که این نسخه برای زمان قبل از آلودگی می باشد. به این ترتیب می توانید رایانه خود را از شر بدافزار خلاص کنید.

Trojans

Trojans پرونده های موجود در رایانه را رمزگذاری می کند و برای رمزگشایی درخواست باج میکند. برخی از گروه های Trojans انواع پرونده ها مانند تصاویر، اسناد یا فیلم ها را رمزگذاری می کنند. برخی دیگر همه فایل ها را رمزگذاری می کنند و فقط چند پوشه را ذخیره نمی کنند. گروه های محبوب در این زمینه CryptoLocker ،CryptoWall ، CTB-Locker ، Locky ، TeslaCrypt و TorrentLocker هستند.

قفل کننده برنامه

این نوع باج افزار با جلوگیری از دسترسی برنامه ها، کاربران را تحدید می کند. به عنوان مثال ، مرورگر یا دسترسی به حافظه شبکه (NAS) مسدود میشود. در بعضی موارد می توان آنها را با ابزار استاندارد لغو کرد. فقط چند نوع از این بدافزار وجود دارد که یک نمونه آن Synolocker است. این نام از این واقعیت گرفته شده است که شرکت بدافزار محصولاتی را از Synology تولید کننده راهکارهای NAS هدف قرار داده است.

قفل کننده صفخه

این باج افزار با نمایش یک صفحه قفل که دائماً به سمت جلو حرکت می کند، دسترسی به رایانه را مسدود می کند. در نتیجه، دیگر نمی توان با رایانه کار کرد. مشهورترین خانواده در این گروه Reveton است که به BKA-Trojans ، GEZ-Trojans یا FBI-Trojans نیز معروف است.

هیبریدها

همچنین باج افزاری وجود دارد که ترکیبی از قفل صفحه و رمزگذاری است. این باعث می شود بازیابی داده ها زمان بیشتری لازم داشته باشد.

نرم افزار در برابر باج افزار چه کارهایی انجام می دهد؟

تشخیص شناسه با استفاده از اسکنر ویروس

برای گروه های های شناخته شده باج افزار ، ساده ترین و موثرترین راه، تشخیص شناسه است. شناسه های موجود در کد فایل هایی که مسئول اقدامات مخرب هستند و برای یک گروه خاصی از بدافزارها به کار میروند شناسایی میشوند. یک علامت ثابت برای تشخیص باج افزار، نمایش یک نام شناسه مانند Trojan-Ransom و نام خانوادگی مانند Win32.Trojan-Ransom.Petya.A است. در حال حاضر بیش از 120 گروه باج افزار را از یکدیگر متمایز می کنیم که در میان آنها نام های برجسته ای مانند Cryptowall ، Locky ، CTB-Locker و CryptXXX وجود دارد.

شناسه ها نه تنها اقدامات معمول باج افزارها را می توانند تشخیص دهند و بدافزارهایی که با روش های فشرده سازی، رمزگذاری، بارگیری، مکانیسم های استتار و موارد دیگر رایج هستند توسط کد جهانی شناسایی کنند بلکه شناسه های اکتشافی و عمومی چنین عملکردی را حتی در گروه های ناشناخته تشخیص می دهند.

ترافیک شبکه

بسیاری از باج افزارها تنها زمانی فعال می شوند که با سرور کنترل خود تماس برقرار کنند و دستوراتی بگیرند. پس از مشخص شدن سرورهای کنترل، می توانید دسترسی به آنها را مسدود کنید. اگر ارتباط با سرور کنترل مسدود شود، باج افزار نیزغیرفعال میشود. همچنین نحوه برقراری ارتباط و نحوه انتقال داده ها برای باج افزار شناسایی و مسدود میشود.

تشخیص با کنترل رفتار مشکوک

تشخیص با کنترل رفتار مشکوک، کلیه برنامه های در حال اجرا جهت تشخیص فعالیت مشکوک کنترل می شوند. پس اگر یک برنامه مخرب توانسته به کامپیوتر وارد شود، از آسیب احتمالی جلوگیری می کند. این ردیابی برای شناسایی اولین اقدامات بدافزار طراحی شده است. چندین باج افزار از طریق وب سایت های دستکاری شده منتشر می شوند. آنها از حفره های امنیتی استفاده می کنند، تا هنگام بازدید از وب سایت، رایانه ها را بدزدند.

در این حمله ها، فعالیتهای عادی را بر روی سیستم نشان می دهد که با روشهای محافظت ویژه کنترل رفتار مشکوک شناسایی می شوند. اگر شاخص های فردی کافی نباشد، از ترکیبات و سکانس های مناطق مختلف نیز برای ارزیابی استفاده می شود.

تشخیص هنگام نصب

هنگامی که باج افزار یک سیستم را آلوده می کند، فرایندهای مشخصی اتفاق می افتد که می توان بدافزار را شناسایی کرد. اغلب ویروس ها با یک پنجره غیر قابل مشاهده رخ می دهند. در بسیاری از موارد، سیستم در مرحله اول قبل از بارگیری نرم افزار بررسی می شود. مثلا هنگام تنظبمات معمولی یا صفحه ورودی ثبت نام

تداوم

برای اینکه پس از راه اندازی مجدد، رایانه مجددا فعال شود، باج افزار باید یکی از مکانیسم های شروع خودکار را استفاده کند. این روش از الگوهای معمول پیروی می کند. این فعالیتها میتواند توسط برخی فعالیتهای سیستم های معین، شناسایی و مسدود شود. وقتی بسیاری از پرونده های شخصی رمزگذاری شوند بسیار مشکوک تلقی می شود و اگر ویژگی های دیگری مانند فرآیند ناشناخته یا پنجره غیر قابل مشاهده اضافه شود ، عملکرد خاتمه می یابد.

حملات از وب

در بسیاری از موارد ، باج افزار از طریق وب سایت ها یا سایر خدمات اینترنتی توزیع می شود. G DATA URL Cloud دائماً با URL های فعلی برای شناسایی بدافزار به روز می شود. پس هر زمان تشخیص داده شود که سایت آسیب رسان است توسط نرم افزار ما مسدود میشود. علاوه بر این، تمام داده هایی که در مرورگر وارد می شوند، بارگیری پرونده یا اسکریپت های فعال در وب سایت مورد بررسی قرار میگیرند.

محافظت در برابر هرزنامه

معمولا از ایمیل ها برای توزیع باج افزار استفاده می شود. قبل از اینکه سازوکارهای حفاظتی دیگر مانند محافظت از وب و اسکنر ویروس محتوای ایمیل بررسی شود، نامه در زمان ورود به صندوق پستی (mailbox) با استفاده از فناوری OutbreakShield ، مبتنی بر نحوه انتشار ایمیل های مخرب و تشخیص در حین انتقال هرزنامهها، تحت محافظت قرار میگیرد. بنابراین ایمیل با محتوای مضر به هیچ وجه تحویل داده نمی شود یا از صندوق پستی (mailbox) حذف می شود.

در سیستم های تجزیه و تحلیل آزمایشگاههای امنیتی برروی باج افزار تمرکز کنید.

در آزمایشگاه امنیتی G DATA روزانه صدها هزار پرونده تجزیه و تحلیل می شود و روشهایی در سیستمهای تجزیه و تحلیل خودکار برای شناسایی هرچه بیشتر بدافزار طراحی شده است. G DATA همچنین می تواند از روشهایی استفاده کند که معمولاً توسط مشتریان قابل استفاده نیست زیرا از نظر محاسباتی بسیار فشرده هستند. هنگامی که نتایج واضح است، مکانیزم های محافظتی مانند URL ها و لیست های سیاه پرونده در cloud به طور خودکار به روز می شوند و شناسه ها توسط اسکنر ویروس شناسایی میشود.

نمونه های که مشکوک هستند توسط تحلیلگران بدافزار ارزیابی می شوند. در این فرایندهای معمول ، G DATA روشهای ویژه ای را برای شناسایی باج افزار گنجانده است که بلافاصله شناسایی و سپس با اولویت بالا پردازش می شود. علاوه بر این، روش باج افزار باه طور خاصی مورد تجزیه و تحلیل قرار می گیرد.

این تجزیه و تحلیل پایه ای در رابطه با شناسه های ابتکاری ، فیلترهای URL برای نام دامنه های تازه ایجاد شده یا افزودن قوانینی برای تشخیص مبتنی بر رفتار مشکوک است.

منبع: سافت یاب