Google جزئیات آسیب پذیری وصله نشده Windows AppContainer را به اشتراک می گذارد

گزارش گوگل از جزئیات آسیب پذیری وصله نشده

جزئیات آسیب پذیری وصله نشده

آسیب پذیری وصله نشده Windows AppContainer : مایکروسافت از آسیب پذیری توسط گوگل مطلع شد، اما این شرکت ادعا کرد که این “مشکلی نیست” و “آن را برطرف نمی کند”.

James Forshaw ، محقق پروژه Google Zero، جزئیات آسیب پذیری Windows AppContainer را پس از آنکه مایکروسافت از موضع قبلی خود مبنی بر عدم رفع نقص عقب نشینی کرد و اعلام کرد به زودی آن را برطرف می کند و در شبکه های اجتماعی به اشتراک گذاشت.

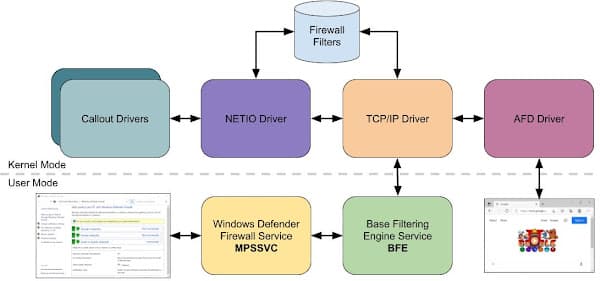

در پست اخیر وبلاگ، Forshaw یافته های خود را در فایروال ویندوز و AppContainer، سندباکسی (sandbox) که برای آزمایش امنیت برنامه های ویندوز قبل از اجرای برنامه ها بر روی سیستم استفاده می شود، فاش کرد.

Forshaw یافته های خود را در 8 ژوئیه 2021 به مایکروسافت گزارش داد، و اکنون مشورتی را با اثبات مفهوم منتشر کرد.

بالاخره این یک مسئله نیست !!

در ابتدا، مایکروسافت آن را کنار گذاشت و ادعا کرد که “مشکلی نیست” و این شرکت “آن را برطرف نمی کند”. در 18 ژوئیه 2021 مایکروسافت به محققان گوگل گفت که این آسیب پذیری نمی تواند بدون به خطر انداختن AppContainer مورد سوء استفاده قرار گیرد. بنابراین، شرکت از این موضوع ناراحت نشد.

مایکروسافت اظهار داشت که AppContainer یک محیط اجرایی محدود کننده بود که از دسترسی برنامه های دیگر در محیط به سایر برنامه ها، فایل ها، سخت افزار، رجیستری و منابع شبکه جلوگیری می کرد، برنامه هایی که اجازه دسترسی به آنها را نداشتند.

به عبارت دیگر، این شرکت اظهار داشت که برنامه های اجرا شده از طریق AppContainer قابل هک نیستند. اما، Forshaw راهی برای دور زدن این محدودیت ها و دسترسی به خدمات در منابع اینترانت و localhost نشان داد.

Forshaw در پست وبلاگ خود می نویسد: “قوانین پیش فرض برای لایه های اتصال (پلت فرم فیلترینگ ویندوز (WFP) ) به اجرایی خاص اجازه می دهد تا سوکت های TCP را در AppContainers بدون قابلیت هایی که منجر به افزایش امتیاز می شود متصل کنند.”

ویندوز 10 نسخه 2004 آسیب پذیر اعلام شد

آسیب پذیری ویندوز می تواند باعث افزایش امتیاز (EoP) شود. مسئله این است که تحت قوانین پلتفرم فیلترینگ ویندوز (WFP)، می تواند به فایل های اجرایی اجازه دهد به سوکت های TCP در AppContainers متصل شوند و مهاجم را قادر سازد تا EoP را دریافت کرده و با اتصال به منبع شبکه خارجی از طریق AppContainer، کد مخرب را تزریق کند.

Forshaw توضیح داد: “به عنوان مثال، اتصال به اینترنت از طریق IPv4 قوانین را در لایه FWPM_LAYER_ALE_AUTH_CONNECT_V4 پردازش می کند.”

وی در ادامه فاش کرد که این آسیب پذیری می تواند روی هر سیستم ویندوزی تأثیر بگذارد، اما در گزارش خود به طور خاص به ویندوز 10 نسخه 2004 اشاره کرد. او همچنین اظهار داشت که این نقص می تواند منجر به اجرایی مخرب شود که به مهاجمان اجازه می دهد به مکان های داخلی شبکه دسترسی پیدا کنند. پروژه صفر به این آسیب پذیری امتیاز بحرانی پایینی داده است.

منبع: hackread

برای دریافت نسخه آزمایشی اینجا کلیک کنید