به نظر می رسد در جدیدترین کلاهبرداری فیشینگ LinkedIn ، آدرس ایمیل فرستنده از دانشگاه Paul که در نیجریه مستقر است ارسال می شود.

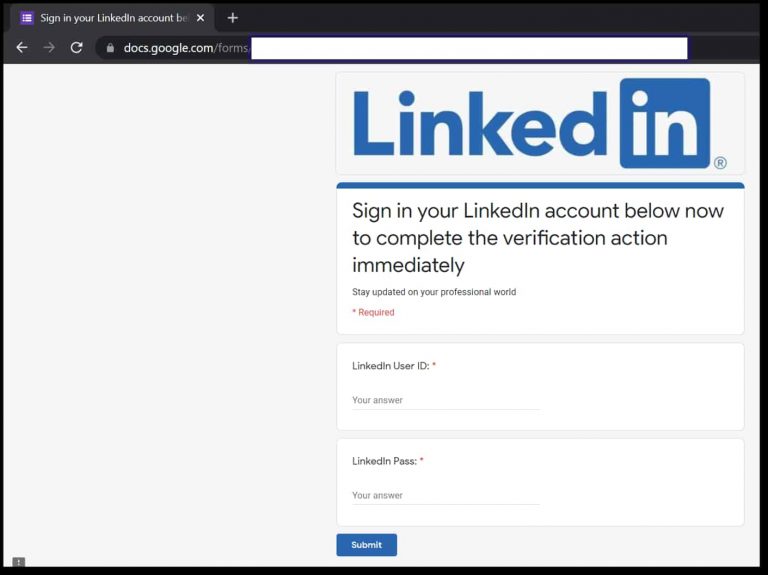

فیشینگ جدید Linkedin : کلاهبرداری فیشینگ به دلیل سادگی و متأسفانه قابلیت اطمینان یکی از مواردی است که اغلب انجام می شود. در جدیدترین مورد ، محققان ArmorBlox یک کمپین جدید فیشینگ LinkedIn را کشف کرده اند که تقریباً 700 کاربر را از طریق Google Workspace با میزبانی صفحه فیشینگ در Google Forms مورد هدف قرار داده است.

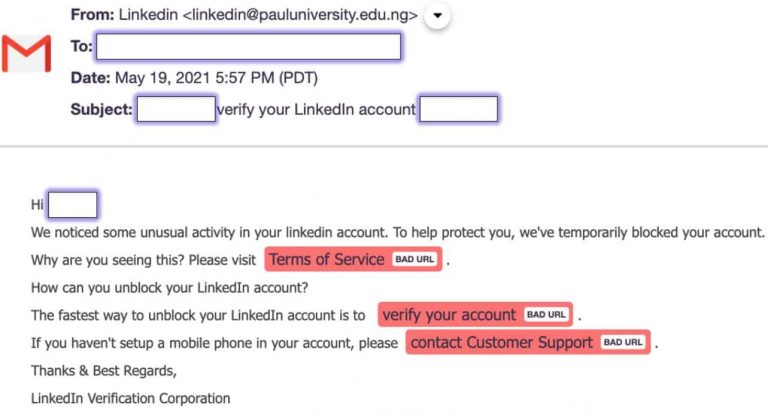

این ایمیل فیشینگ باعث شد کاربران حسابهای LinkedIn خود را با عنوان از جمله نام قربانی احتمالی تأیید کنند تا معتبرتر به نظر برسد:

همانطور که مشاهده شد ، 3 لینک پیوند مختلف در ایمیل وجود داشت اما همه آنها در نهایت قربانی را به صفحه فیشینگ هدایت کردند. علاوه بر این، به نظر می رسد آدرس ایمیل فرستنده همانطور که در بالا نشان داده شده از دانشگاه Paul است که در نیجریه مستقر است ارسال شده است.

به گفته محققان ، این مورد تقلب نشده است اما یک آدرس ایمیل واقعی دانشگاه است که به نظر می رسد مهاجمان کنترل کمک به آنها را برای دور زدن ایمیل “بررسی های احراز هویت مانند SPF ، DKIM و DMARC” به دست گرفته اند.

با این حال، حتی اگر آنها کنترل آن را به دست بگیرند، کاربران باید بدانند که به غیر از ایمیل LinkedIn هیچ کس از آنها نمی خواهد که حساب خود را در چنین شرایطی تأیید کنند (فعالیت غیرمعمول مشاهده شده در ایمیل). و حتی اگر LinkedIn این کار را می کرد، از طریق صفحه فرم های Google این کار را نمی کردند. با این حال، عدم آگاهی در چنین مواردی بسیاری را قربانی می کند.

از طرف دیگر صفحه فرم نیز بررسی های امنیتی ایمیل را دور می زند زیرا Google Forms خود یک سایت مخرب نیست. از کاربران نام کاربری و رمزهای عبور خود را که پس از آن به صورت متن ساده برای مهاجمان ارسال می شود، درخواست کرد. این شبیه به کمپین های مخرب قبلی است که ما در آن جایی که مهاجمان از پوشش خدمات قانونی برای فرار از بررسی های امنیتی داخلی استفاده می کردند، توضیح داده ایم.

نتیجه گیری اینکه، شناسایی چنین کلاهبرداری برای شخصی که از امنیت سایبری اساسی اطلاع دارد کار دشواری نیست. اما برای دیگران، این می تواند یک چالش باشد، بنابراین لازم است آگاهی از طریق تلاش های دولت و بخش خصوصی افزایش یابد. در آینده می توان مکانیزم های امنیتی الکترونیکی بهتری را برای مقابله با چنین حملاتی در نظر گرفت.

برای دریافت نسخه آزمایشی اینجا کلیک کنید

منبع: hackread